Um novo golpe está ameaçando os jogadores de Minecraft.

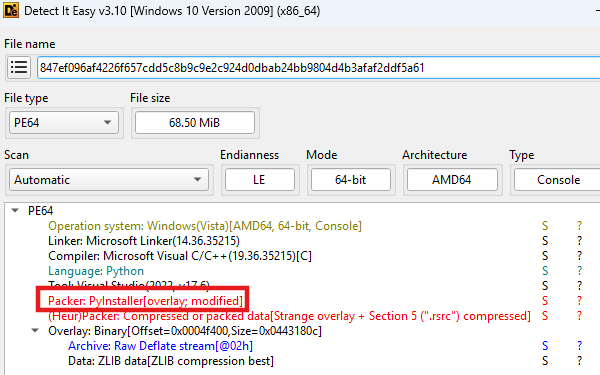

Conforme relatório da empresa de segurança Netskope, foi identificado um trojan de acesso remoto desenvolvido em Python que se disfarça como versão modificada do jogo.

Desse modo, o objetivo é roubar contas de Discord e outros dados sensíveis.

O malware opera com uma isca comum por meio de uma versão chamada ‘Nursultan Client’, que se apresenta como mod ou ‘cliente’ alternativo de Minecraft.

Algo procurado por jogadores que desejam recursos além dos canais oficiais.

Esse comportamento de buscar mods e versões alternativas cria uma porta de entrada perfeita para criminosos.

Logo após a ativação, o software malicioso se conecta a um canal de comando e controle via Telegram, utilizando a API de bot do aplicativo para enviar comandos aos sistemas comprometidos.

Assim, o invasor aciona a webcam, faz capturas da tela, abre páginas e imagens, e vasculha arquivos em busca das ‘chaves’ de login do Discord.

👉Quer saber como apostar com método e resultado? Gameshub tem um guia sobre esse assunto.

Como o golpe funciona e engana jogadores de Minecraft

Ao assumir o nome de um cliente de Minecraft reconhecido em comunidades russas ou do Leste Europeu, o malware ganha credibilidade e induz os jogadores de Minecraft a baixar.

De acordo com o relatório da Netskope, ele se apresenta como ‘Nursultan Client’, criando falsas telas de instalação e persistindo no sistema via registro do Windows, por exemplo.

Depois da execução, o trojan verifica dados locais, inclusive pastas de armazenagem de tokens do Discord e bancos de dados de navegadores como Chrome, Firefox, Opera. Depois disso, ele extrai essas credenciais para o invasor.

Ademais, com comandos como ‘/screenshot’ ou ‘/camera’, o invasor captura a tela ou liga a webcam da vítima.

O uso do Telegram para esse tipo de comunicação torna difícil a detecção, uma vez que o tráfego parece legítimo por se tratar de um serviço amplamente usado.

Por que o Brasil está em risco

Embora o cliente falsificado seja associado a comunidades estrangeiras, o risco não está restrito a elas.

O comportamento explorado, baixar mods ou ferramentas fora dos canais oficiais, é comum no universo gamer brasileiro.

A engenharia social por trás do golpe age independentemente da língua ou região.

Portanto, jogadores no Brasil devem considerar que sus quebra de segurança pode ocorrer a qualquer momento.

A propagação online de arquivos ‘gratuitos’, ‘versões desbloqueadas’ ou ‘cheats’ para Minecraft é um vetor já conhecido.

Esse tipo de isca facilita o trabalho dos criminosos que agora têm um malware voltado especificamente para esse nicho.

Medidas de proteção para o jogador

Para reduzir a chance de sofrer esse tipo de ataque, as seguintes ações são recomendadas:

- Baixe mods e ferramentas apenas em fontes confiáveis. Evite links enviados por mensagem ou fóruns duvidosos.

- Ative autenticação multifator (MFA) no Discord e em outras plataformas que você utilize.

- Mantenha o sistema operacional, navegador e antivírus sempre atualizados.

- Use um antimalware que faça varreduras frequentes e, se possível, monitore atividades incomuns.

- Cubra a webcam quando não estiver em uso. Pode parecer exagero, mas a funcionalidade do malware permite ligar a câmera da vítima.

- Se notar comportamento estranho, como janelas que abrem sozinhas ou a câmera ligar sem comando, desconecte a internet imediatamente, faça uma varredura completa e troque todas as senhas.

Implicações para redes corporativas e provedores de serviço

Embora o foco principal desse golpe sejam jogadores, há um alerta maior para redes corporativas e provedores de segurança da informação.

A Netskope destaca que canais criptografados, como o tráfego do Telegram, podem ocultar comunicações de comando e controle maliciosas.

Isso significa que empresas devem reforçar a visibilidade do tráfego de rede, incluindo monitoramento de aplicações aparentemente legítimas.

Atividades incomuns envolvendo bots de Telegram, em conexões que saem da rotina esperada, devem acender o alerta.

Modelo de distribuição e nível de sofisticação

Segundo a análise técnica, esse malware opera sob um modelo de Malware-as-a-Service (MaaS).

Nesse modelo, o autor permite que outros criminosos comprem ou aluguem o software com um ID de Telegram específico para cada comprador.

Isso amplia amplamente o alcance da ameaça.

Apesar das funções sofisticadas, os pesquisadores apontam que o autor não demonstra nível avançado de ofuscação ou técnicas complexas de evasão.

Isso sugere que o malware é potente, mas relativamente acessível, e pode cair nas mãos de criminosos menos experientes.